Un equipo de seguridad ha detectado ataques de phishing en curso en LinkedIn que intentan infectar a usuarios de todo el mundo.

Un equipo de investigación de seguridad ha descubierto una serie de ataques de phishing en progreso LinkedIn. Según el informe, los delincuentes liberados utilizan diversas estrategias para obligar a las víctimas a visitar páginas de malware. La esencia de este tipo de infecciones es producir notificaciones, mensajes y páginas que presenten una atractiva copia del servicio web legítimo u otros sitios relacionados.

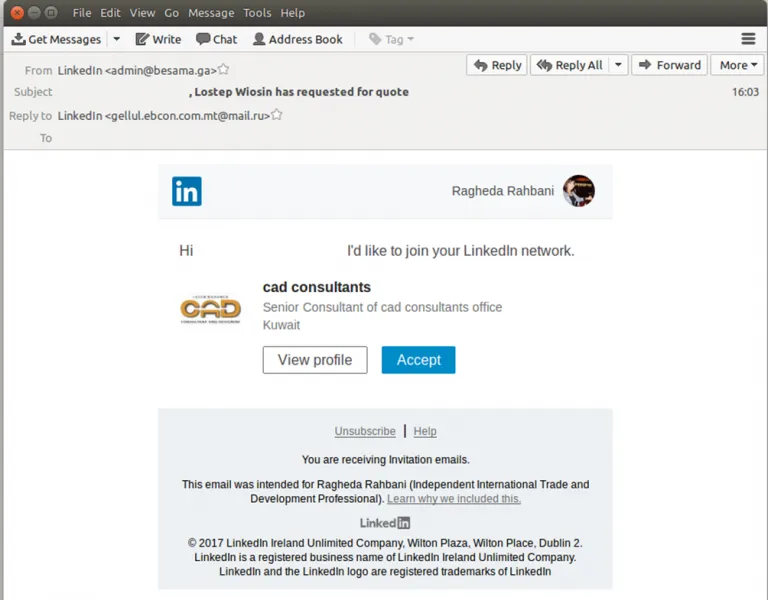

En lugar de enviar mensajes en el servicio, los delincuentes tomaron el texto y los gráficos legítimos utilizados por LinkedIn y diseñaron correos electrónicos idénticos. Una vez hecho esto, vinculan los hipervínculos maliciosos con notificaciones falsas que parecen solicitudes reales de conexión de LinkedIn. Se enviaron casos personalizados a las víctimas usando varios dominios. Uno de los principales es admin@besama.ga, que actualmente está inactivo. Los expertos en seguridad y los administradores de sistemas con experiencia pueden descubrir algunas incoherencias que pueden exponer fácilmente la estafa:

- Dirección de correo electrónico falsa : los piratas informáticos utilizan una dirección falsa a la vez como remitente entrante, así como una lista en el campo "respuesta".

- Opción de redireccionamiento : una vez que los usuarios hacen clic en un enlace, se les redirige a una página de inicio de sesión de malware diseñada para parecerse a LinkedIn.

Consecuencias de los ataques de phishing en LinkedIn

Una vez que las víctimas interactúen con el hipervínculo, se les mostrará una página de inicio de sesión de LinkedIn falsificada. Si los usuarios ingresan sus credenciales, serán entregados inmediatamente a los controladores de hackers.Sin embargo, este no es el único escenario que puede ocurrir malware. Tal comportamiento también puede estar relacionado con los siguientes casos:

- Entrega de malware : las páginas pueden enlazar a malware de diferentes tipos, incluidos virus, ransomware, caballos de Troya, etc.

- Instalación del navegador Secuestrador : en algunos casos, los piratas informáticos pueden usar tácticas fraudulentas para proporcionar extensiones falsas de LinkedIn y otros tipos de secuestradores del navegador. Se anuncian como adiciones útiles o como un componente oficial realizado por el equipo de LinkedIn. Una vez instalados, cambian la configuración predeterminada (página de inicio, nuevas pestañas de página y motor de búsqueda) a la piratería controlada. Otro efecto en las víctimas es la instalación de un módulo de seguimiento que recopila datos anónimos y privados de los usuarios.

- Scripts maliciosos : los delincuentes pueden incorporar varios scripts que pueden conducir a la creación de ventanas emergentes, pancartas y otros contenidos que distraen. Estas son formas de publicidad objetivo en la mayoría de los caso

La Solución mas evidentes hasta los momentos es tener un buen AV instalado y actualizado a la fecha, mucho criterio a la hora de visitar enlaces si desconocemos el remitente. verificar que nuestro sistema tenga todos los parches de seguridad instalados.

Esto fue todo por los momentos amigos de steemit seguiremos informando sobre mas noticias del mundo de la seguridad informatica...!