Las bondades de la tecnología nos han hecho vulnerables

Saludos amigos de Steemit… Este artículo tiene como fin, dar a conocer a los lectores, cuales son los posibles problemas en los cuales podemos incurrir al brindar nuestra información; porque les comento, hay sitios, que sin nosotros darnos cuenta almacenan nuestros datos e incluso, ellos, ni siquiera saben los problemas que pueden causar por no tener un buen sistema de seguridad informático.

En la actualidad, existen muchos inconvenientes debido al tráfico de información por las redes, sin saber nuestras huellas digitales viajan por Internet y cualquier persona puede hacer un uso indebido de ellas. La mayoría de los organismos y empresas por donde pasamos en nuestra vida, tienen una base de datos informática, como por ejemplo, las de las escuelas, el trabajo, hasta de las clínicas, éstos por ser los más destacados, pero lo que sí, es que estamos en todos lados. Los problemas, no son sólo a nivel personal, también las organizaciones tienen su cuota, porque los robos no están dirigidos solo al usuario común, han llegado a todos los ámbitos, incluso a los gobiernos, creando lo que se llama “La Guerra Cibernética”.

Sigue leyendo el artículo y te enterarás de como resguardar tu información y sentirte más seguro.

Sin más empecemos la historia….

Nuestros Datos Personales

Desde el nacimiento, las personas dejan una estela de información por todos lados, en principio en los hospitales, donde los primeros destellos de luz son vistos por un niño, ahí queda parte de la información que se genera al nacer; nuestras huellas dactilares, nombres, apellidos, información de los padres, dirección de habitación, grupo sanguíneo, entre otras cosas; la familia regresa a casa sin notar que han dejado atrás un rastro para toda la vida.

Pero no sólo en este sitio queda información personal, también a medida que los niños crecen y van pasando los años, éste va de colegio en colegio, hasta llegar a la universidad, también dejan una estela de datos importante, los cuales muestran su comportamiento, conocimientos y ciertas características importantes de un individuo. Luego, de dar todos los pasos comunes de la sociedad, este individuo obtiene un trabajo, donde también quedan registros. De igual forma pasa, cuando va a una consulta médica, donde quedan sus historiales médicos.

Los datos personales quedan en muchas partes, algunos de ellos nunca se borran, por lo que están latentes y pueden ser obtenidas fácilmente; ésto, si estas empresas u organizaciones no tienen los cuidados necesarios. Hoy en día, todo es digital, por lo que los registros ya no se encuentran en papeles, se han llevado a bases de datos en servidores, para facilitar las actividades para las cuales fueron creados.

En la Figura 1, se muestra los datos que pueden ser obtenidos: Datos sobre sus dispositivos informáticos, datos médicos, ocupación, información en línea, su identidad, datos de educación y datos financieros. Todos ellos, tienen parte de la vida de un individuo, e incluso más allá, porque los registros pueden contener la información de los padres, incluso.

Figura 1: Gráfica que muestra los datos vulnerables a la hora de un ataque informático (Autor).

Para un usuario normal, de repente, no es información que tiene no es valiosa, pero para un atacante es el ganso de los huevos de oro, porque ahí no sólo se encuentran los datos de ésta persona, puede estar la información del sitio donde trabaja. Datos que pueden llevar al perpetrador a un punto más alto de lo que es el individuo en sí; pero, por supuesto, no es que él no se vea afectado. Muchas de las claves de acceso, son particulares, y provienen de la información de las personas, como, por ejemplo: la fecha de nacimiento, el lugar en que se casó, los nombres de los hijos o padres, números de identificación personal, el nombre de las mascotas, entre muchas otras cosas; es decir, de ese cúmulo de información se puede obtener una biblioteca que permitiría producir un ataque.

Las consecuencias de una violación de seguridad, se pueden observar en la Figura 2 y son: Reputación arruinada, vandalismo, robo, pérdida de ingresos y propiedad intelectual dañada; todas ellas, a causa de una falta de seguridad en un organismo, el cual no tenía como visión principal la Ciberseguridad. Es por ello, que la protección a nivel informático se ha expandido notablemente, ya el problema no es de una institución, se ha generalizado hasta llegar a los equipos personales. Es muy común el uso de antivirus, protección para spam, spyware, y toda la cantidad de software de seguridad informático para brindar seguridad en contra de personas malintencionadas. En todos los dispositivos hay información valiosa, la cual debe protegerse, no se sabe a ciencia cierta que podría poner en desventaja a un individuo, cuando un pirata informático tiene su huella digital.

Figura 2: Gráfica que muestra las consecuencias a la hora de un ataque informático (Autor).

Ahora puede notar la importancia de la Ciberseguridad, y que las organizaciones están en el deber y la necesidad de implementar políticas de seguridad acorde con las actividades que desarrollan. El personal que labora en estas áreas, es necesario, así implique gastos. Un Pirata Informático o Hacker, o incluso un grupo de hackers puede realizar un ataque, y vulnerar los sistemas de seguridad, nada es completamente seguro al estar en la red. Es por ello, que el grupo de expertos debe estar en el sitio, para actual inmediatamente al momento de una contingencia.

¿Cuál es el interés de los Ciberatacantes?

En este mundo globalizado, donde la mayoría de las acciones se realizan por medio de los dispositivos informáticos, los datos se almacenan en ellos; por lo que, los computadores, las tabletas y los teléfonos inteligentes, son los elementos que concentran toda la información de las personas, por lo que son los elementos ideales para sustraer, dándole a los piratas informáticos un cumulo de posibilidades para ejecutar sus acciones delictivas. Pero, que quieren estas personas, pues quieren todo lo que puedan tener, quieren el dinero y también nuestra identidad, el dinero representaría la ganancia a corto plazo, mientras nuestra identidad puede darle las ganancias a largo plazo.

Desde nuestros dispositivos, normalmente se realizan la mayoría de las transacciones bancarias, transferencias, pagos, movimientos, entre otras cosas, además de tener registros, que talvez no se consideren de importancia, todo esto brinda la información necesaria para consolidar una imagen digital de una persona. Lo que podría permitir sustraer el dinero de las cuentas bancarias y las tarjetas de crédito, obteniendo ganancias a corto plazo. Al obtener los registros, también, se pueden realizar otras actividades que implican usurpación de identidad, permitiendo que una persona suplante el puesto de otra, y ejecutando ciertas acciones y afectando las actividades crediticias y comerciales, así como también el acceso a los datos corporativos de una empresa de forma indirecta, esto es considerado ganancia a largo plazo.

Los piratas informáticos, no sólo se centran en las personas, como se comentó anteriormente, también buscan la manera de acceder a los datos de las organizaciones, de los cuales pueden obtener información del personal, propiedades intelectuales y datos financieros, datos que se pueden considerar secretos de la organización.

La Triada CID

Figura 3: Gráfica que muestra la Triada CID. Confidencialidad, Integridad y Disponibilidad (Autor).

El mantener la información, tanto de una persona, como de una organización, segura brinda un nivel de tranquilidad para realizar sus actividades cotidianas, para ello, se sigue la denominada Triada CID, que implica: Confidencialidad. Integridad y disponibilidad. La confidencialidad, implica la garantía de que los datos mantengan la privacidad adecuada, aplicando para ello el cifrado adecuado. La integridad, garantiza la confiabilidad de los datos, y la disponibilidad, que se mantengan accesibles en todo momento.

Hablar de confiabilidad, implica el control de la información de forma segura, de tal manera que sólo el personal adecuado pueda acceder a ella. Dependiendo de las organizaciones, en algunos casos, la información es clasificada, permitiendo que sólo el personal adecuado pueda ver los registros completos, mientras que al resto se le muestre lo necesario para sus actividades. Este sería un ejemplo de como una organización maneja el uso de la información sensible.

La integridad, es otro de los puntos importantes de esta metodología, permitiendo mantener la información inalterable, usando para ellos varios métodos, en los que se puede nombrar el control de los permisos de acceso a los archivos, que impide que cualquier persona pueda cambiarlos, además de evitar que sean modificados durante su transmisión. En esta etapa de la Triada, también se maneja el concepto de copia de respaldo, las cuales deben estar disponibles para la restauración en caso de daños y pueden ser utilizados para evaluar la integridad de los datos principales.

Por último, la disponibilidad, que implica la parte física, manteniendo a los equipos que alojan la información en buenas condiciones, aplicando para ello, los tipos de mantenimiento adecuados, para evitar cualquier falla. Lo importante es garantizar que la información esté disponible al momento de hacer una solicitud. En esta etapa, se debe considerar también la seguridad, incluyendo el uso de dispositivos especiales como los firewalls, que permitan de una manera u otra evitar intentos de ataque.

¿Quiénes son los atacantes?

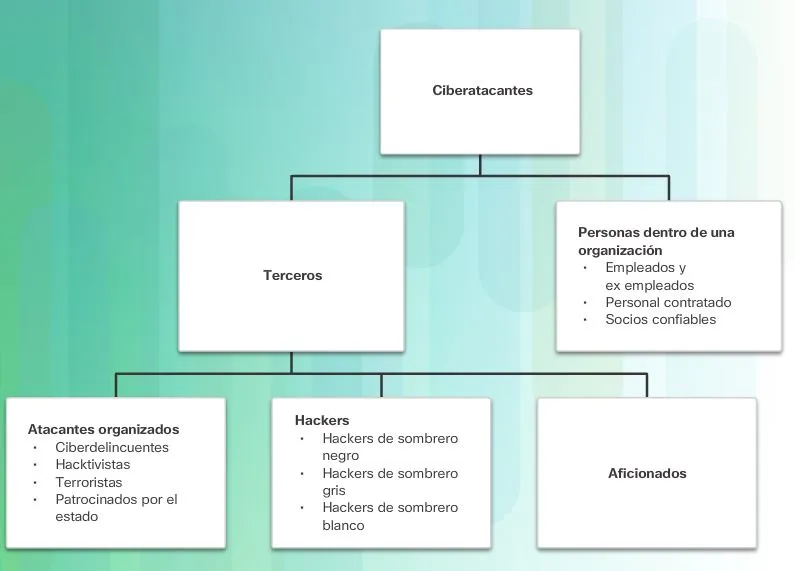

Existe una clasificación con respecto a los atacantes, los cuales pueden ser personas o grupos, que buscan la vulnerabilidad en los dispositivos y, también, la inocencia de las personas. Entre estos ciberdelincuentes tenemos a los aficionados, que son personas curiosas y usan las herramientas que se encuentran en Internet, evaluando la vulnerabilidad, pero sin saber si pueden llegar arromper los escudos de seguridad; luego tenemos a los hackers, que se subclasifica en:

- Hackers de sombrero blanco, que son personas preparadas en el arte del ataque cibernético, pero usan sus conocimientos para evaluar vulnerabilidades en las redes y encontrar los huecos de seguridad,

- Hackers de sobrero negro, que son los que aprovechas las vulnerabilidades de los sistemas para obtener ganancias ilegales, financieras o políticas, y

- Hackers de sombrero gris, que son un grupo, que está entre los hackers de sobrero blanco y negro, que tal vez hacen daño, pero también exponen o dejan seña de los problemas existentes en la seguridad de las redes atacadas.

Figura 4: Tipos de atacantes.

Por último, se encuentran los hackers organizados, los cuales incluyen organizaciones de delincuentes cibernéticos, terroristas y piratas constituidos por algún estado en particular. Estas organizaciones están centradas en obtener poder a través de sus diferentes acciones, usando para ello la última tecnología existentes, algunos de ellos usan los recursos del estado que los patrocina para destruir otros.

En la Figura 5, se puede observar la clasificación de amenazas internas y externas, que muestra desde donde pueden atacar a una organización, debido a que la acción puede ser hecha desde adentro o fuera de ésta. Normalmente los ataques internos potencialmente son más dañinos, porque desde dentro existe un nivel mayor de acceso a los edificios y a sus dispositivos.

Figura 5: Diagrama con la clasificación de las amenazas.

La Guerra Cibernética

Internet es el ambiente donde se desarrolla una guerra , tal cual como se aprecia en la vida real entre policías y ladrones, que tal vez para una persona normal es como un ambiente inexistente, pero se sabe está, sólo cuando los dos planos coexisten es que se puede apreciar un robo u otra acción vandálica. En el terreno virtual sucede lo mismo, existen situaciones, pero los usuarios de la red ni lo perciben, ellos simplemente la usan y toman lo que exigen de ella, cumpliendo sus objetivos. Los ciberataques cada vez son mayores, lo que implica que todos debemos estar protegidos.

Esta guerra, no solo es a nivel persona, también se ha extendido a las naciones, ya los combates persona a persona son obsoletos. Por ejemplo, acceder a una planta eléctrica y detener su producción, o dañar de alguna manera el hardware de sus equipos, incapacitando la generación de electricidad, causa más daño. Los hospitales se paran, la población queda incomunicada, los semáforos quedan afectados, entre otras cosas; actualmente dependemos en un alto porcentaje de estas fuentes de energía y es punto débil a la hora de un ataque cibernético.

Es por ello, que todas las organizaciones e incluso los gobiernos, deben ponerse al día con el resguardo de sus datos, mejorar sus infraestructuras tecnológicas para evitar situaciones indeseadas. Este tipo de guerra tiene el objetivo de desestabilizar una nación, detener el comercio y hacer vulnerables a los ciudadanos, todo ello sin entrar físicamente a los límites de un país.