Para hablar, tanto de los Datos personales, como los Datos de las Organizaciones, debemos saber qué es la Ciberseguridad. Y ¿Qué es la Ciberseguridad? ¡Pues!, es la protección del sistema y los datos en red contra un uso no autorizado o un daño. Actualmente, todos los entes, ya sean gubernamentales o privados, entre ellos, colegios, universidades, empresas, clínicas, entre muchas más, se encuentran conectados a la red, esto para brindar un buen servicio y facilitar las acciones que anteriormente se hacían físicamente. La incorporación a la red, por ejemplo Internet o incluso las intranet de las empresas, son puntos débiles, pues así como apoyan a los servicios, son vías de acceso a otras cosas, que podrían en vez de ayudar, perjudicar.

Figura 1: ¿Qué es la Ciberseguridad? (Imagen del Autor)

Es por ello, que cuando se planifica un servicio, no sólo se debe planificar su colocación, sino también su seguridad. ¿Qué es la Ciberseguridad?, entonces. Es el esfuerzo que hacen los especialistas en seguridad informática por proteger los sistemas de red y todos los datos, contra el uso no autorizado o los daños que se pudieran producir.

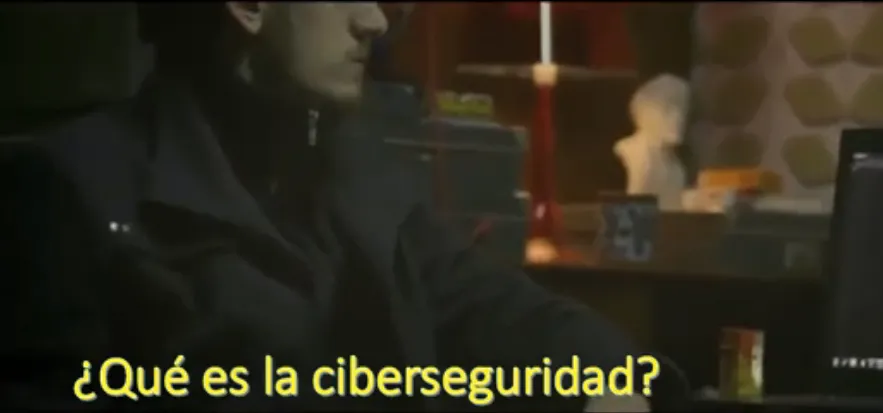

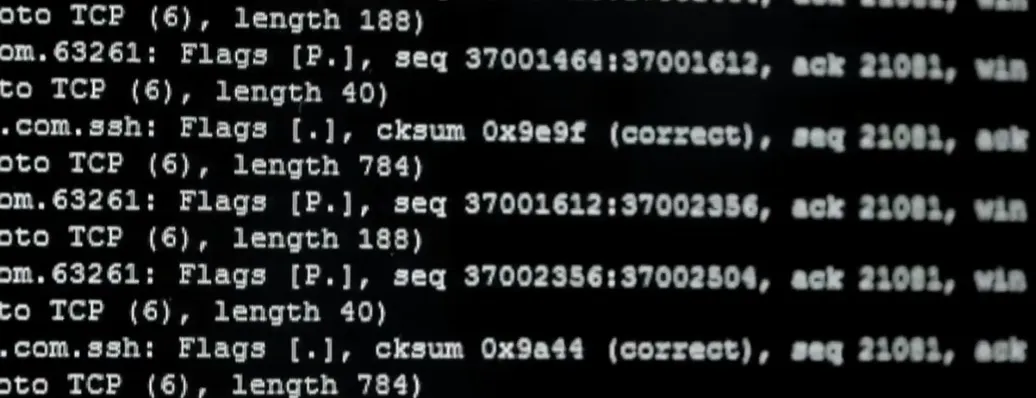

IDENTIDADES DEL USUARIO CUANDO ESTA EN LA RED

Figura 2: Identidades del usuario (Imagen del Autor)

En el ambiente informático, el usuario tiene dos identidades, su identidad En Línea ( On Line ) y la que está Fuera de Línea ( Off Line ), ¿cuáles son éstas?. La identidad fuera de Línea, es la física, la que todos los que están alrededor pueden ver, la que interactúa con amigos, vecinos y familiares. Ésta identidad interactúa con muchas personas, quienes saben características y rasgos del usuario, como por ejemplo: nombre, donde vive, edad, entre otras cosas.

La Identidad en Línea, es como se muestra virtualmente ante los que se encuentran en el ambiente virtual. Es una identidad que debemos proteger, porque no sólo nuestros familiares y amigos tienen acceso a ella. Es por ello, que no se debe revelar gran cantidad de información con ésta.

Como Tips para el nombre de usuario o alias:

- El nombre no debe contener información personal

- Debe ser adecuado y respetuoso

- No debe atraer la atención

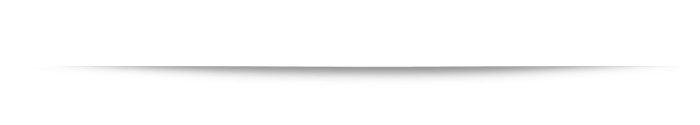

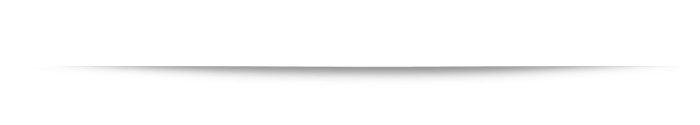

LOS DATOS DEL USUARIO

Figura 3: Datos electrónicos (Imagen del Autor)

Cuando hablamos de los datos de los usuarios, e incluso de nosotros mismos, no nos imaginamos en realidad lo que tenemos en Internet. Como se muestra en la Figura 3, Nuestros datos son:

Datos sobre sus dispositivos informáticos, el atacante debe saber a qué equipos se va a enfrentar.

Datos Médicos, éstos datos son un cumulo de información, como por ejemplo registros de salud, tanto física, como mental, datos personales, incluso de familiares. Las recetas médicas, he incluso que dispositivos electrónicos estaríamos usando, como por ejemplo pulseras de control de tensión, holter, en sí, todo lo que recabe información.

Registros educativos, como podrían ser sus calificaciones, resultados de pruebas, cursos que ha tomado el usuario, que reconocimientos y diplomas ha tenido, también, tipo de persona es, con la asistencia e información de disciplina.

Ocupación, indica que hace, donde trabaja, los horarios de actividad en la oficina.

Datos financieros, En este punto se contiene información sobre los historiales financieros, ingresos, egresos. Los Registros de impuesto, contienen talones de cheques, historial crediticio, calificaciones crediticias y estados de cuenta.

Su identidad, en cuanto a la identidad y el tema de la Información en Línea, hay muchas historias, pues las personas hoy día quieren mostrar todo, fotos, lugares donde están en tiempo real. Muestran mucha información y luego no entienden como fueron atacados.

Ahora, luego de ver los datos que una persona puede tener en la red, se deben generar ideas de que podría hacer con estos datos un Hacker.

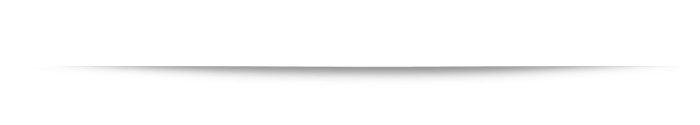

¿DÓNDE ESTÁN MIS DATOS?

Figura 4: ¿Dónde están los Datos? (Imagen del Autor)

¡Ahora! Pregúntese, ¿Dónde están mis Datos? ¡Piensa que está protegido…!!!

Nuestros datos están distribuidos por todos lados, pero no nos lo imaginamos. Cuando un usuario va a un consultorio médico, existe un historial, muchas veces es digital y es compartido con la empresa de seguros. Es decir, ya no es sólo está en la clínica, ni en el consultorio médico, ya esa información se puede encontrar en otro sitio y no es controlable.

También, cuando vamos a una tienda, algunas recaban información, ya sea para facturación o cualquier acción, incluso para hacer publicidad, física o digital. Ya en este punto, esa tienda visitada, tiene un perfil del cliente, que muestra que artículos compra, incluso que tipo de cereal come.

El compartir Fotografías en línea, es un punto débil, ¿sabemos quién ve esas fotos?; muchas veces somos los culpables de poner en riesgo a nuestros propios hijos, porque le indicamos al atacante en que colegio están. Una foto se puede detallar con mucha calma, ver en qué lugar se tomó e incluso los horarios.

Un punto débil son LOS DISPOSITIVOS INFORMÁTICOS, pues en ellos hacemos prácticamente todo, hay registros de los sitios que visitamos e incluso, actualmente, se están almacenando los usuarios y claves de acceso a bancos y otros sitios protegidos. Cabe destacar, que no sólo se pueden robar físicamente, pues hay aplicaciones o malware, que pueden dar acceso a otras personas a nuestros equipos.

AHORA: ¿QUÉ QUIEREN?

Figura 5: Representación de datos electrónicos (Imagen del Autor)

Si tienes algo de valor, los delincuentes lo quieren…!!!

Y ¿cómo lo pueden sustraer? Pues al obtener las credenciales, éstas pueden ser compartidas con otras personas como ladrones.

Los Ciberdelincuentes son muy creativos a la hora de sustraer información, usan La Ingeniería Social para que los mismos usuarios entreguen lo necesario, como podría ser dinero. Pero a veces, no sólo roban dinero, también pueden quitar la identidad de una persona, para obtener ganancias a largo plazo, algún tipo de beneficio médico, presentación falsa de impuestos, abrir cuentas de tarjetas de crédito, obtener préstamos.

Respetando el Derecho de Autor

Todas las imágenes de éste blog son de uso público o propiedad del autor, respetamos el derecho de Autor

Referencias:

- @fregonzalez

- Cisco Networking Academy

- Wikipedia

Por: @fregonzalez

|| Entrenamiento personal para la Certificación Cisco CCNA ||

|| Asesor en Redes de Datos ||