Sigamos revisando las medidas de seguridad en una red Windows, de obligado cumplimiento para todas las empresas que trabajen con la administración pública española.

En los artículos anteriores (1, 2, 3, 4, 5, 6 y 7) explicamos cómo utilizar el programa de auditoría del CCN CLARA, cómo crear una política de grupo y cómo resolver los problemas del proceso de gestión de derechos de acceso, de los mecanismos de autenticación, del acceso local, de la configuración de seguridad, la configuración de los registros de actividad de Windows y el bloqueo de puesto de trabajo.

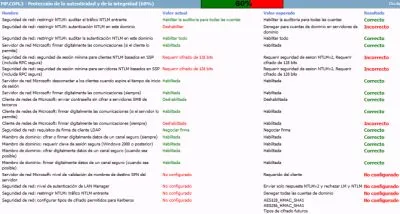

En el artículo anterior dejamos la auditoría al 73%. El décimo bloque que nos muestra el programa de auditoría es el MP.COM.3 - Protección de la autenticidad y de la integridad, y con la configuración normal de Windows cumplimos la mitad..

Abrimos la política de dominio que creamos en el segundo artículo, con la aplicación "Administración de directivas de grupo", dentro del dominio seleccionamos la política ENS, pulsamos con el botón derecho y Editar, lo que abrirá el Editor de administración de directivas de grupo.

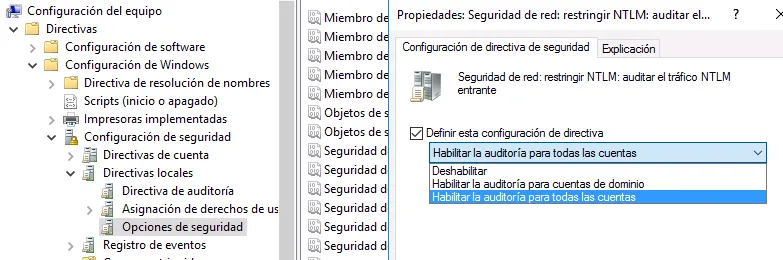

Una vez allí nos vamos a Configuración del equipo / Directivas / Configuración de Windows / Configuración de Seguridad / Directivas locales / Opciones de seguridad (si la instalación está en inglés es Computer Configuration / Policies / Windows Settings / Security Settings / Local Policies / Security Options y cambiamos las siguientes políticas:

Seguridad de red: restringir NTLM: autenticación NTLM en este dominio: Denegar para cuentas de dominio en servidores de dominio. La veo peligrosa, hay que probarla antes, puede cargarse los dispositivos antiguos. En mi red tenemos algunos XP, y las fotocopiadoras Konika-Minolta utilizan protocolos antiguos para enviar los archivos escaneados a los ordenadores.

Seguridad de red: restringir NTLM: auditar la autenticación NTLM en este dominio: Habilitar todo

Seguridad de red: seguridad de sesión mínima para clientes NTLM basados en SSP (incluida RPC segura): Requerir seguridad de sesion NTLMv2, Requerir cifrado de 128 bits. También peligrosa, de momento no la pongo.

Seguridad de red: seguridad de sesión mínima para servidores NTLM basados en SSP (incluida RPC segura): Requerir seguridad de sesion NTLMv2, Requerir cifrado de 128 bits

Cliente de redes de Microsoft: firmar digitalmente las comunicaciones (siempre): Habilitada. Dará problemas con XP y con los escáneres de las fotocopiadoras.

Servidor de red Microsoft: nivel de validación de nombres de destino SPN del servidor: Requerido del cliente. Peligrosa, hay que probarla antes

Seguridad de red: restringir NTLM: auditar el tráfico NTLM entrante: Habilitar la auditoria para todas las cuentas

Seguridad de red: nivel de autenticación de LAN Manager: Enviar solo respuesta NTLMv2 y rechazar LM y NTLM. Puede dar problemas con clientes XP

Seguridad de red: restringir NTLM: tráfico NTLM entrante: Denegar todas las cuentas de dominio. Puede dar problemas con clientes XP

Seguridad de red: configurar tipos de cifrado permitidos para Kerberos:

- AES128_HMAC_SHA1

- AES256_HMAC_SHA1

- Tipos de cifrado futuros

- Puede dar problemas con clientes XP

Para asegurar bien este bloque es necesario tener una red moderna, si en la red hay algún Windows XP no podrán acceder a los archivos compartidos en los servidores.

Ejecutamos el gpupdate, volvemos a ejecutar CLARA y tenemos que en el noveno bloque (Bloqueo de puesto de trabajo) hemos pasado de cumplir el 50% al 60%. Hemos dejado muchas cosas sin poner por problemas de compatibilidad con dispositivos antiguos.

En el próximo artículo intentaremos cumplir todo lo que podamos del bloque Directivas de servicios del sistema, que ahora cumplimos al 83%