Photo: Newsone

읽기전에 -> 나스란 무엇인가?

대만에 본사를 둔 QNAP 시스템이 만든 Linux 기반 NAS(Network Attached Storage) 장치를 대상으로 한 새로운 랜섬웨어가 비용을 지불할 때까지 사용자의 중요한 데이터를 볼모로 잡고 있는 것이 발견됐다고 연구진이 해커뉴스에 밝혔습니다.

가정 및 중소기업에 이상적인 NAS 기기는 네트워크 또는 인터넷을 통해 연결된 전용 파일 스토리지 유닛으로, 사용자가 데이터와 백업을 저장하고 여러 대의 컴퓨터와 공유할 수 있습니다.

Intzer와 Anomali라는 두 개의 별도의 보안 회사의 연구자들에 의해 독립적으로 발견된 새로운 랜섬웨어 제품군은 취약한 SSH 자격 증명을 강제로 적용하거나 알려진 취약성을 악용하여 보호가 잘 되지 않거나 취약한 QNAP NAS 서버를 대상으로 합니다.

Integer의 "QNAPCrypt"와 Anomali의 "eCh0raix"로 불리는 이 새로운 랜섬웨어는 Go 프로그래밍 언어로 작성되어 AES 암호화를 사용하여 대상 확장자로 파일을 암호화하고 각각에 .encrypt 확장자를 추가합니다.

하지만, 손상된 NAS 기기가 벨라루스나 우크라이나, 러시아에 위치하면 랜섬웨어는 파일 암호화 프로세스를 종료하고 파일에 아무런 해를 끼치지 않고 종료 한다고 합니다.

더구나 이 기사 후반부에서는 연구원들이 랜섬웨어 인프라의 논리적 약점을 이용해 이 악성코드가 새로운 피해자에게 일시적으로 감염되는 것을 막을 수 있었던 경위도 설명했습니다.

Photo: Newsone

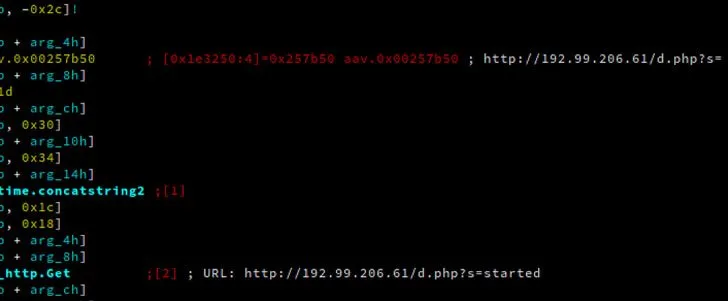

실행되자마자 파일 암호화 랜섬웨어는 먼저 토르 네트워크에서 보호되는 원격 명령 및 제어 서버에 연결돼 SOCKS5 토르 프록시를 이용해 공격자에게 새로운 피해 사실을 알립니다.

Anomali 연구원들은 "분석 결과에 따르면, 맬웨어에 토르 기능을 포함하지 않고 맬웨어에 대한 토르 네트워크 액세스를 제공하기 위해 맬웨어 작성자가 프록시를 설정한 것이 분명합니다."라고 말합니다.

랜섬웨어는 파일을 암호화하기 전에 이미 생성된 비트코인 주소의 사전 정의된 목록이 들어 있는 공격자의 C&C 서버에 피해자들이 몸값을 송금해야 하는 독특한 비트코인 지갑 주소를 요청합니다.

Photo: Newsone

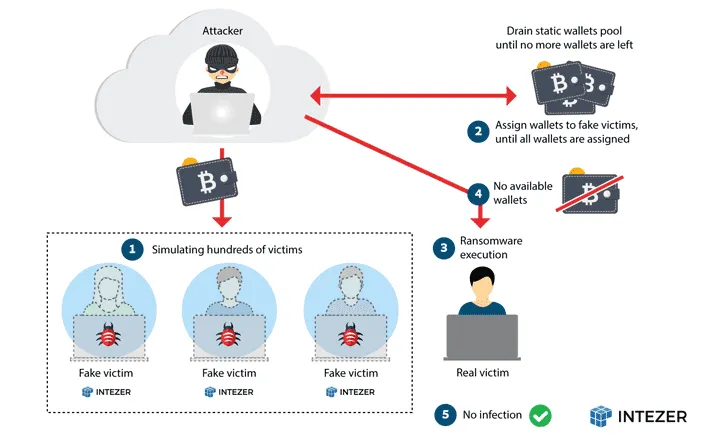

서버에 고유 비트코인 주소가 부족하면 랜섬웨어는 파일을 암호화하지 않고 공격자가 새 주소를 만들어 제공할 때까지 기다립니다.

재미있게도, Intezer의 연구원들은 이 메커니즘을 이용하여 공격자의 C&C 서버를 속여 사용 가능한 모든 비트코인 주소를 수백 명의 가상 희생자들에게 할당하도록 하는 스크립트를 만들었고, 그 결과 랜섬웨어가 새로운 희생자들을 위한 파일을 암호화하지 못하도록 막았습니다.

"이 랜섬웨어의 생성자들이 이미 생성된 지갑의 정적 풀에서 피해자당 비트코인 지갑 1개를 배달하고 있었기 때문에, 우리는 감염 패킷을 복제해서 그들이 더 이상 지갑을 통제할 수 없을 때까지 모든 지갑을 회수할 수 있었습니다."라고 Intzer는 말했습니다.

"15개의 서로 다른 캠페인에 배포된 새로운 피해자들에게 전달될 예정인 총 1,091개의 독특한 지갑을 수집할 수 있었습니다."

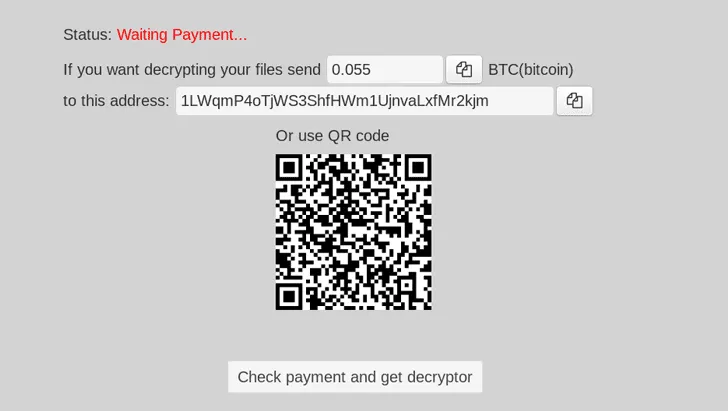

랜섬웨어가 유니크한 비트코인 지갑을 손에 넣으면 32자 랜덤 문자열을 만들어 AES-256 비밀키를 만든 뒤 이를 사용하여 CFB(Cipher Feedback Mode)에서 AES 알고리즘으로 대상 NAS 기기에 저장된 모든 파일을 암호화해 원본 파일을 제거합니다.

Photo: Newsone

암호화 모듈이 수학적 계산을 이용해 비밀키를 생성하기 때문에, 아노말리 씨는 이 기능이 완전히 무작위로 만들어진 것은 아니며 연구원들이 새로운 랜섬웨어 제품군에 대한 암호 해독기를 쓸 가능성이 있다고 말했습니다.

"말웨어는 현재 시간의 시드로 수학 랜덤 페이지를 초기화합니다. 이것은 비밀키를 생성하기 위해 수학적 계산을 사용하고 있기 때문에 암호화된 무작위가 아니며 해독기를 쓰는 것이 가능할 것 같습니다."라고 Anomali 연구원들이 말했습니다.

"이 바이러스는 파일 스토리지 및 백업에 사용되는 QNAP NAS 기기를 대상으로 합니다. 이들 기기에서 바이러스 백신 제품을 실행하는 것은 흔한 일이 아니며, 현재 샘플은 VirusTotal에서 2-3개 제품에서만 검출되고 있어 랜섬웨어가 금지되지 않고 실행될 수 있습니다."

연구원들은 또한 랜섬웨어가 타겟 NAS 기기에 저장된 파일을 암호화하기 전에 Apache2, httpd, nginx, MySQL, mysql, Postgre 등 특정 프로세스 목록을 삭제하려고 시도한다는 점에 주목했습니다.

사용자에게 NAS 기기를 인터넷에 직접 연결하지 말고 펌웨어의 최신 상태를 유지하기 위해 자동 업데이트를 활성화할 것을 권장합니다.

또한 사용자는 항상 강력한 암호를 사용하여 NAS 기기를 애초에 보호하고 이러한 기기에 저장된 정보를 정기적으로 백업하여 재해 발생 시 공격자에게 몸값을 지불하지 않고 중요한 데이터를 복구할 수 있도록 권장합니다. From Jaynray