sepa666 this you? 😘

@olgiz247/67-s-club-spend-the-night

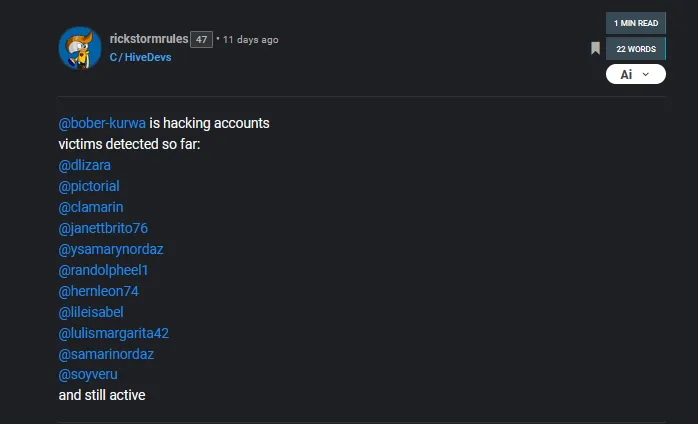

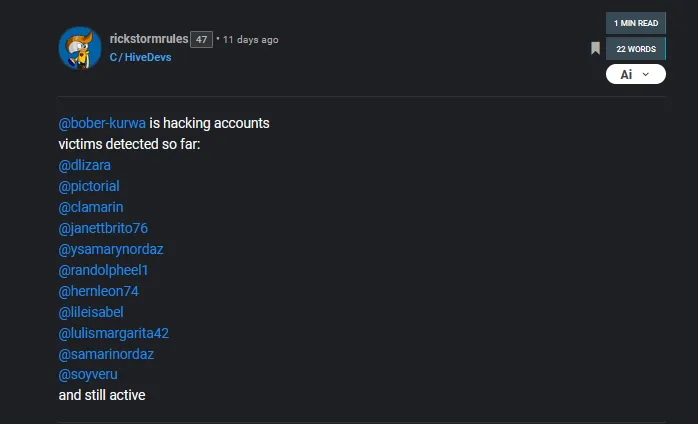

La alerta

El 25 de agosto de 2024, @rickstormrules escribió un comentario en el cual alerta a un grupo de usuarios sobre el hackeo de sus cuentas, menciona que el hackeo fue realizado por @bober-kurwa. En ese momento menciona a 11 posibles víctimas. Una de esas víctimas es familia de una compañera de comunidad en @rutablockchain, por lo que mi compañera escribió al grupo de chat pidiendo ayuda y preguntando si su familiar podría recuperar el dinero.

@rickstormrules/re-reazuliqbal-2024825t131616648z

@danielvehe respondió rápidamente y le brindó toda la ayuda posible. En ese momento alguien mencionó los históricos hackeos de SEPA, cosa que yo desconocía por completo, pero que me interesó de inmediato. También mencionaron la función de Power Down a otra cuenta, presente en la interfaz de @ecency. Yo jamás he usado Ecency pero también me interesó ese tema.

Ese día no tenía mucho tiempo disponible para indagar, pero hice lo mejor que pude. Al día siguiente pasé varias horas buscando toda la información que me pareciera relevante. Pasé casi toda la noche recolectando información de HiveSQL y HafSQL usando DBeaver.

Muy relevante

Yo no soy programador tampoco soy administrador de base de datos, mucho menos conozco sobre seguridad informática, solo soy un entusiasta de la computación en general. Aún así reuní mucha información importante sobre este tema. Por eso estoy seguro de que en el ecosistema de Hive hay muchas voces importantes que están muy bien enterados de todo esto.

De lo que no estoy seguro es de qué les impide hablar al respecto, al menos para crear conciencia, no solo en los usuarios sino en los desarrolladores de aplicaciones que utilizan métodos tan vulgares como la creación de cuentas vía correo electrónico.

Tal vez les parezca que carece de relevancia por las cantidades que están robando de cada cuenta, que son muy pequeñas; en su gran mayoría menos de $20, pero yo lo encuentro muy importante porque ha sido una gran cantidad de personas para los que significa más que $20: significa perder la identidad que crearon en esta plataforma. Además significa que la gran mayoría no volverá a Hive y qué harán lo posible alejar a sus conocidos del peligro que este ecosistema representa para ellos. Sin mencionar el daño que esto le hace a la imagen, no solo de Hive sino de todas las aplicaciones y proyectos relacionados.

Barato

Voy a hablar en plural, porque asumo que hay más de un involucrado, pero existe la posibilidad de que sea solo una persona.

Una de las primeras cosas interesantes es que esta actividad debe ser muy económica para ellos, porque están saqueando cuentas de hasta menos de $5, incluso están haciendo power down y esperando 13 semanas por menos de $0.5.

Cuentas por email

Como dije antes, nunca había usado @ecency, así que decidí hacer la prueba de crear una nueva cuenta desde su aplicación. En efecto, recibí una Master Password en mi correo electrónico, con la cual pude ingresar a la aplicación y usar mi cuenta recién creada. Esto deja mucho que desear porque estoy seguro de que los desarrolladores de @ecency entienden lo frágil que es este método.

Your account credentials:

Username: XXXX

Password: XXXX

This master password secures your entire account and wallet.

After login, you can change or view other keys here.

El grupo

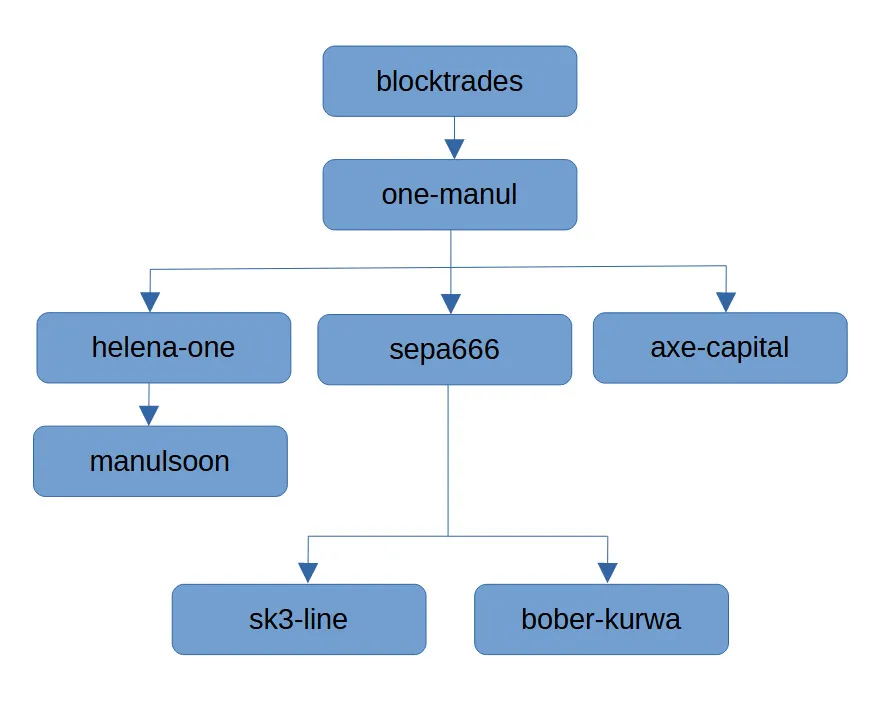

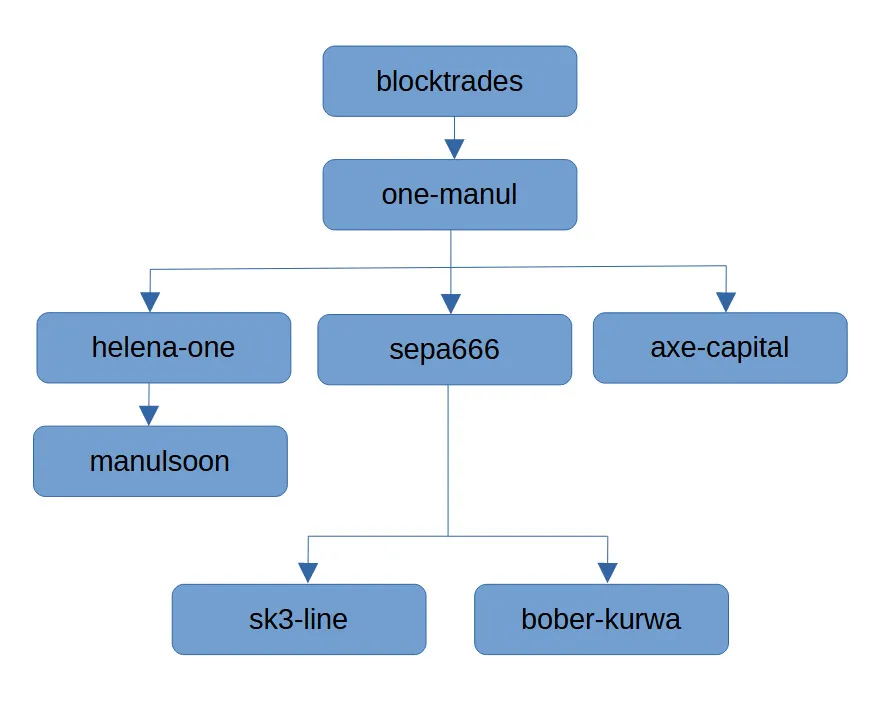

También encontré que @bober-kurwa fue creada por @sepa666, la cuenta de la que hablaron mis amigos de @rutablockchain y que había estado involucrada en muchos otros casos similares. Seguí buscando y pude armar este árbol que representa el origen de cada una de las cuentas.

@one-manul creó: @helena-one, @sepa666 y @axe-capital

@helena-one creó: @manulsoon

@sepa666 creó: @sk3-line y @bober-kurwa

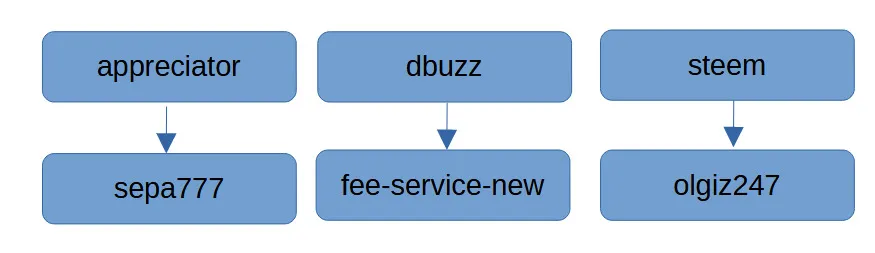

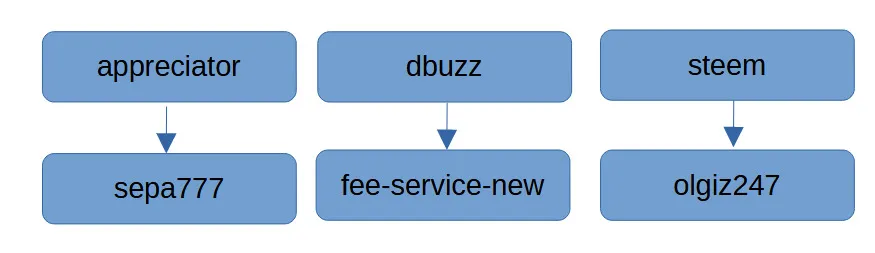

Algunas de las cuentas hackeadas por este grupo, también enviaron transacciones a @sepa777, @fee-service-new y @olgiz247 (la más antigua de este grupo). Pero estas 3 fueron creadas por apps que usan @appreciator, @dbuzz y @steem, respectivamente para crear cuentas.

WithdrawVestingRoutes

Uno de los datos más importantes que encontré, fue el origen de las cuentas hackeadas, a las que les sacaron dinero con WithdrawVestingRoutes, una operación que hace powerdown a tu cuenta y que te permite seleccionar otra cuenta (o varias) a la que quieres que vaya todo tu powerdown o parte de él, a diferencia de withdraw_vesting, que hace el powerdown para que vaya todo a tu cuenta sin tener que mencionarla.

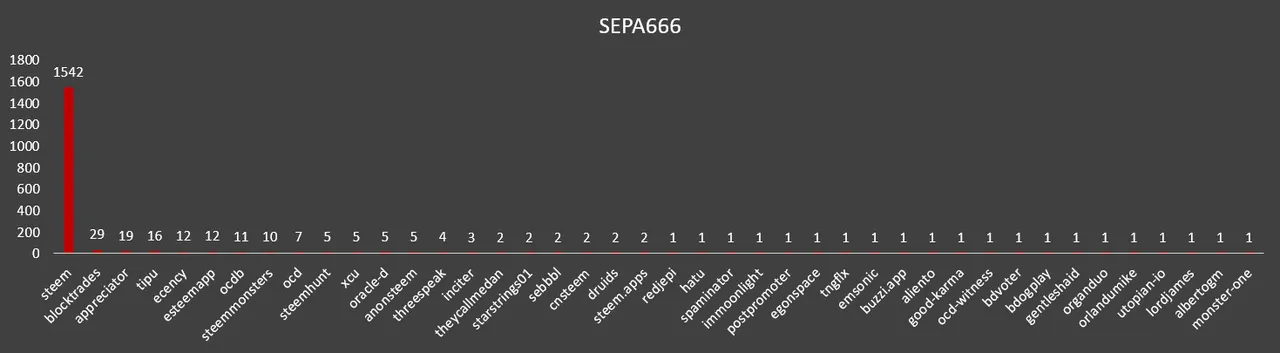

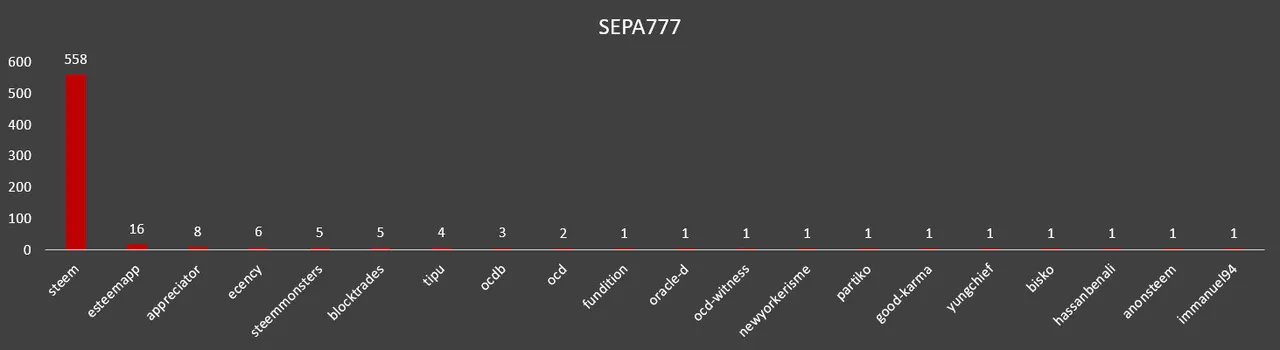

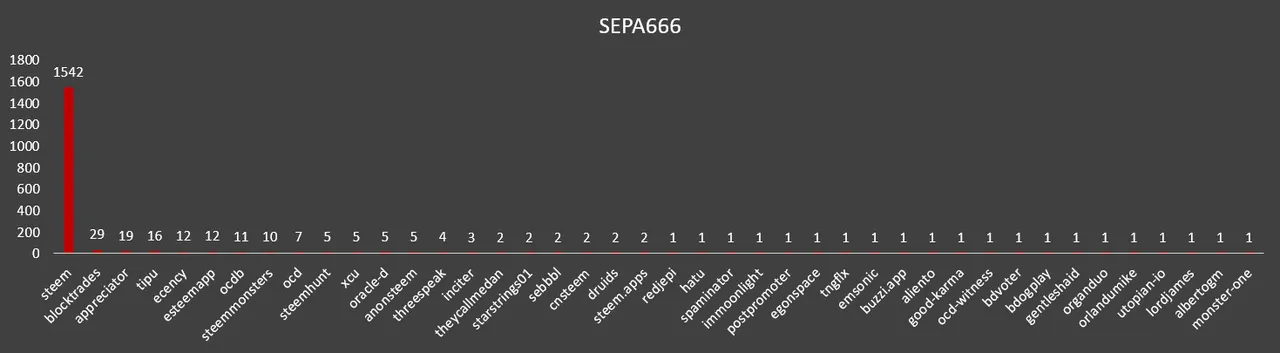

1542 cuentas creadas con steem enviaron WithdrawVestingRoutes a @sepa666

558 cuentas creadas con steem enviaron WithdrawVestingRoutes a @sepa777

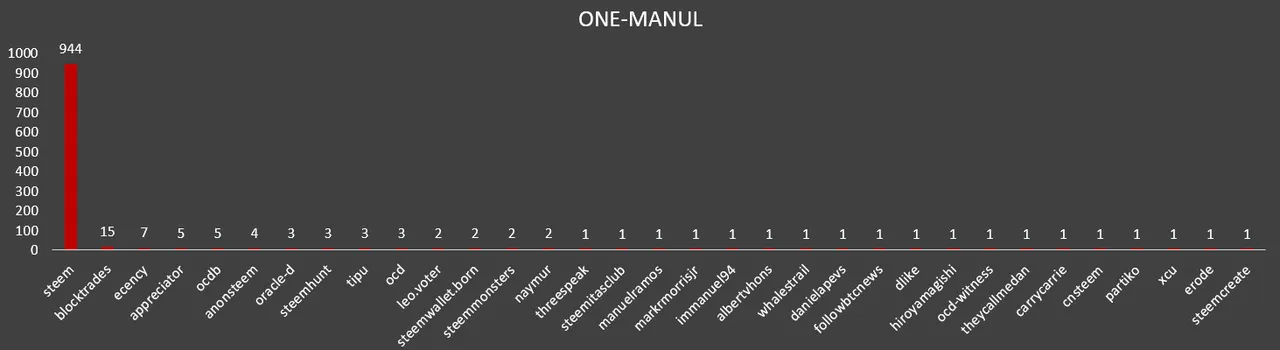

944 cuentas creadas con steem enviaron WithdrawVestingRoutes a @one-manul

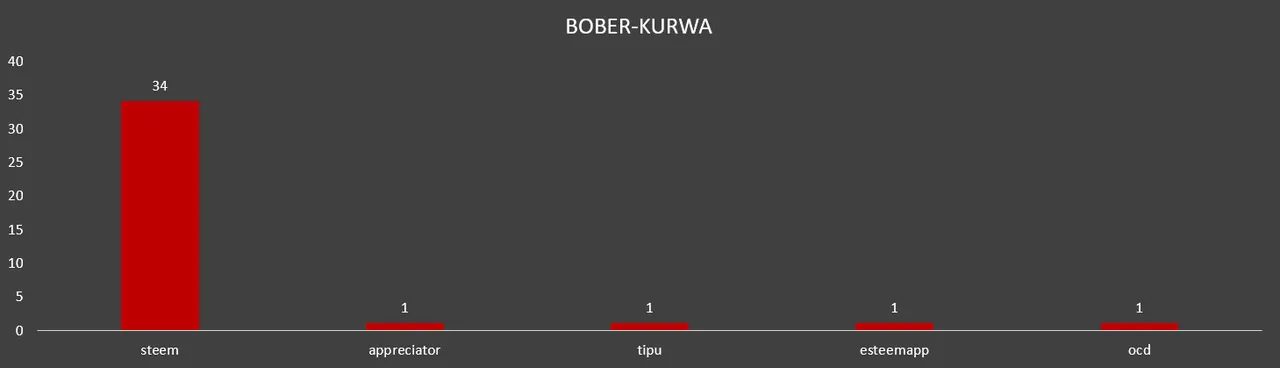

34 cuentas creadas con steem enviaron WithdrawVestingRoutes a @bober-kurwa

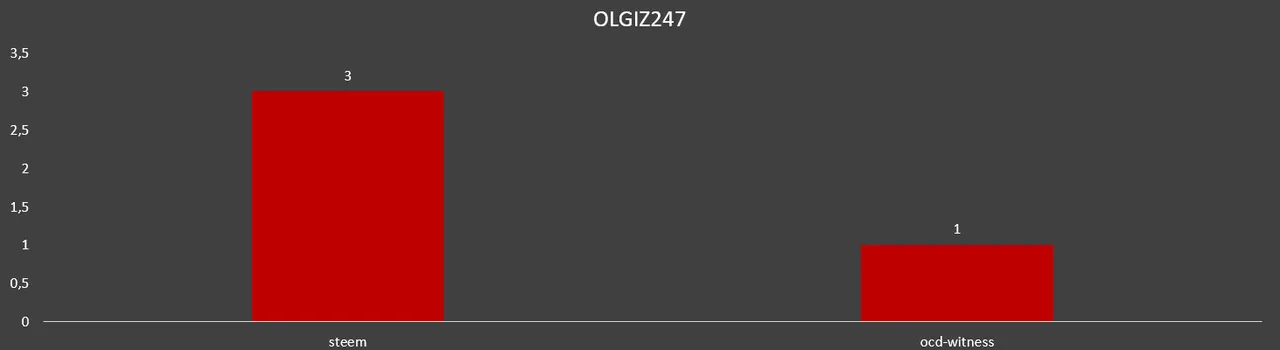

3 cuentas creadas con steem enviaron WithdrawVestingRoutes a @olgiz247

Big HIVE dumpers

Este grupo ha sacado aproximadamente 193K HIVE a exchanges. Al precio actual, representa un poco menos de USD 35K, pero estoy seguro de que han capitalizado mucho más (vendiendo en otras fechas, a mejor precio), basado en los 60K HBD que han recibido en transferencias directas (TxTransfers).

Como dije antes, yo solo estoy rasgando la superficie, porque no tengo conocimiento profundo de programación, ni seguridad informática, pero todavía existen muchísimas cuentas vulnerables y mientras se sigan creando cuentas a través de correo electrónico, Hive seguirá siendo "el ecosistema inseguro".

Presa

Tenemos 1913 cuentas que han publicado al menos un post o comentario desde el 1 de enero de 2024 y tienen @steem en su recovery_account

Entre todos tienen:

1.895.575,09 HIVE líquido

316.861,81 HIVE en savings_balance

60.817,60 HBD líquido

235.498,36 HBD en savings_hbd_balance

37.476.663.844,75 vesting_shares (que según mis cálculos son 21.913.775 HP, pero no estoy seguro)

Un total aprox de 4.5 millones de dólares

De esas 1913 cuentas que han publicado al menos un post o comentario desde el 1 de enero de 2024 y tienen steem como recovery_account:

🚨SOLO 81🚨 han cambiado su OWNER al menos una vez. El resto tienen las claves que les llegaron por correo electrónico.

Soluciones

Cosas que se me ocurren para mejorar esta situación:

Forzar el cambio de claves al menos una vez. Si creas tu cuenta con una app que te envía la clave por correo electrónico, esta app debería impedirte usar todas sus funciones hasta que se detecte al menos un cambio en la clave OWNER.

Eliminar la creación de cuentas por correo electrónico.

Enviar al menos una alerta mensual (en apps) sobre los riesgos de no cambiar claves periódicamente.

Tiempo perdido

Cosas que creo que son completamente inútiles: Esta iniciativa de @guiltyparties

@guiltyparties/attention-questionnaire-credentials-theft-and-arbitrage-fraud-victims

English

The warning

On August 25, 2024, @rickstormrules wrote a comment in which he alerts a group of users about the hacking of their accounts, he mentions that the hacking was done by @bober-kurwa. At the time he mentions 11 possible victims. One of those victims is family of a fellow community member on @rutablockchain, so my partner wrote to the chat group asking for help and asking if her family member could get the money back.

@rickstormrules/re-reazuliqbal-2024825t131616648z

@danielvehe responded quickly and provided as much help as possible. At that point someone mentioned the historical "SEPA hacks", which I was completely unaware of, but was immediately interested in. They also mentioned the Power Down to another account feature, present in the @ecency interface. I have never used Ecency but I was also interested in that topic.

I didn't have much time available to dig around that day, but I did the best I could. The next day I spent several hours looking for all the information that seemed relevant. I spent most of the night gathering information from HiveSQL and HafSQL using DBeaver.

Noteworthy

I am not a dev, nor am I a DB admin, much less do I know about cyber security, I am just a general computer enthusiast. Still I gathered a lot of important information on this topic. So I am sure that in the Hive ecosystem there are many important voices and brilliant brains that are very well aware of all this.

What I'm not sure about is what is stopping them from talking about it, at least to raise awareness, not only among users but also among application developers who use such vulgar methods as creating accounts via email.

It may seem irrelevant to them because of the tiny amounts they are stealing from each account; the vast majority of "hacks" count for less than $20, but I find it very important because it has been a large number of people for whom it means more than $20: it means losing the identity they created on this platform. It also means that the vast majority will not return to Hive and they will do their best to steer their significant ones away from the danger that this ecosystem represents for them. Not to mention the damage this does to the image, not only of Hive but of all related applications and projects.

Cheap

I'm going to speak in the plural, because I assume there is more than one person involved, but there is a possibility that it is just one person.

One of the first interesting things is that this activity must be very inexpensive for them, because they are plundering accounts down to less than $5, they are even doing power downs and waiting 13 weeks for less than $0.5.

Email accounts

As I said before, I had never used @ecency before, so I decided to try creating a new account from their application. Sure enough, I received a Master Password in my email, with which I was able to log into the app and use my newly created account. This leave me concerned because I'm sure the @ecency developers understands how fragile this method is.

Your account credentials:

Username: XXXX

Password: XXXX

This master password secures your entire account and wallet.

After login, you can change or view other keys here.

The group

I also found that @bober-kurwa was created by @sepa666, the account that my friends from @rutablockchain talked about and had been involved in many other similar cases. I kept searching and was able to put together this tree representing the origin of each of the accounts.

@one-manul created: @helena-one, @sepa666 and @axe-capital

@helena-one created: @manulsoon

@sepa666 created: @sk3-line and @bober-kurwa

Some of the accounts hacked by this group also sent transactions to @sepa777, @fee-service-new and @olgiz247 (the oldest of this group). But these 3 were created by apps using @appreciator, @dbuzz and @steem, respectively to create accounts.

WithdrawVestingRoutes

One of the most important pieces of information I found was the origin of the hacked accounts, which had money taken out of them with WithdrawVestingRoutes, an operation that powerdowns your account and allows you to select another account (or several) to which you want all or part of your powerdown to go to, unlike withdraw_vesting, which powerdowns everything to your account without having to mention it.

1542 accounts created with @steem sent WithdrawVestingRoutes to @sepa666

558 accounts created with @steem sent WithdrawVestingRoutes to @sepa777

944 accounts created with @steem sent WithdrawVestingRoutes to @one-manul

34 accounts created with @steem sent WithdrawVestingRoutes to @bober-kurwa

3 accounts created with @steem sent WithdrawVestingRoutes to @olgiz247

Big HIVE dumpers

This group has withdrawn approximately 193K HIVE to exchanges. At the current price, it represents a little less than USD 35K, but I am sure they have capitalized much more than that (selling earlier, at a higher price), based on the 60K HBD they have received via direct transfers (TxTransfers).

As I said before, I'm just scratching the surface, because I have no deep knowledge of programming, nor computer security, but there are still many, many vulnerable accounts and as long as accounts continue to be created via email, Hive will remain “the insecure ecosystem” for many people.

Prey

We have 1913 accounts that have published at least one post or comment since January 1, 2024 and have @steem in their recovery_account.

They all have:

1,895,575.09 HIVE

316,861.81 HIVE on savings_balance

60,817.60 HBD

235,498.36 HBD on savings_hbd_balance

37,476,663,844.75 vesting_shares (which according to my calculations is about 21,913,775 HP, but I am not sure about it)

A total of approximately 4.5 million dollars

Among those 1913 accounts that have posted at least one post or comment since January 1, 2024 and have @steem as recovery_account:

🚨ONLY 81🚨 have changed their OWNER at least once. The others still have the keys they received by email.

Solutions

Things I can think of to improve this situation:

Force a keys change at least once. If you create your account with an app that sends you the password by email, this app should prevent you from using all its features until at least one change in the OWNER password is detected.

Eliminate, delete, KILL email account creation.

Send at least a monthly alert (in apps) about the risks of not changing passwords and recovery_account periodically.

Time wasted

Things that I think are completely useless: This initiative of @guiltyparties.

@guiltyparties/attention-questionnaire-credentials-theft-and-arbitrage-fraud-victims