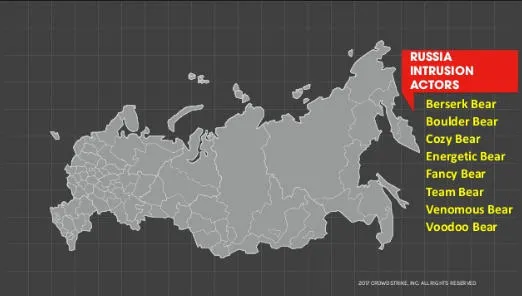

Logo de Energetic Bear, uno de los hacker-team rusos más reputados del mundo en cuanto a intrusismo en infraestructuras energéticas (Jorge Lizama).

Desde hace algunos años los EU han estado experimentado una serie de ataques a más de una docena de empresas energéticas, incluyendo una central nuclear de Kansas City.

Si bien a ciencia cierta no se tiene certeza de los verderos culpables, los servicios de inteligencia de los EU han barajado una serie de posibilidades que pasan por unas evidencias que llevan hasta el Kremlin.

Después de todo, Rusia es quizás la única nación del mundo que cuenta con múltiples equipos de hackers que durante años se han especializado en el rubro de los servicios públicos de energía.

De acuerdo con los expertos estadounidenses de la seguridad informática, existen al menos dos grupos rusos que podráin estar detras y que cuentan con el poder e inteligencia para lograrlo

ENERGETIC BEAR

El principal candidato entre los equipos de hackers rusos es un grupo de ciberspias más ampliamente identificados como Energetic Bear, pero también conocido por nombres como DragonFly, Koala y Iron Liberty.

Rastreado por primera vez por la empresa de seguridad, Crowdstrike en 2014, el grupo inicialmente parecía piratear indiscriminadamente cientos de objetivos en docenas de países desde 2010, utilizando los llamados ataques de "agujeros de riego" que infectaron sitios web y plantaron un troyano llamado Havex en las máquinas de los visitantes. Pero pronto quedó claro que los hackers tenían un enfoque más específico: también usaban correos electrónicos de phishing para dirigirse a los vendedores de software de control industrial, introduciendo a hurtadillas a Havex en las descargas de los clientes. La empresa de seguridad FireEye descubrió en 2014 que el grupo había violado al menos cuatro de esos objetivos de control industrial, lo que podía dar a los hackers acceso a todo, desde sistemas de redes eléctricas hasta plantas de fabricación.

El grupo parecía al menos en parte enfocado en la amplia vigilancia de la industria del petróleo y el gas, dice Adam Meyers, vicepresidente de inteligencia de Crowdstrike. Los objetivos de Energetic Bear's incluyeron desde productores de gas, empresas que transportaban gas líquido y petróleo hasta compañías de financiamiento de energía. Crowdstrike también encontró que el código del grupo contenía artefactos en ruso, y que funcionaba durante las horas de trabajo en Moscú. Todo esto sugiere, argumenta Meyers, que el gobierno ruso pudo haber utilizado al grupo para proteger su propia industria petroquímica y ejercer mejor su poder como proveedor de combustible. "Si uno amenaza con apagar el gas a un país, quiere saber cuán grave es esa amenaza y cómo aprovecharla adecuadamente", dice Meyers.

Sin embargo, las empresas de seguridad señalaron que los objetivos del grupo incluían también a las empresas de servicios públicos de electricidad, y algunas versiones del malware de Energetic Bear tenían la capacidad de escanear redes industriales en busca de equipos de infraestructura, lo que planteaba la posibilidad de que no sólo hubiera podido recopilar información de la industria, sino que hubiera realizado un reconocimiento para futuros ataques disruptivos. "Pensamos que buscaban sistemas de control y no creemos que haya una razón de inteligencia convincente para ello", dice John Hultquist, que dirige un equipo de investigación en FireEye. "No estás haciendo eso para aprender el precio del gas."

Después de que empresas de seguridad como Crowdstrike, Symantec y otras publicaron una serie de análisis de la infraestructura de Energetic Bear en el verano de 2014, el grupo desapareció abruptamente.

FUENTE: Wired

https://www.wired.com/story/russian-hacking-teams-infrastructure/